Apple vs FBI – novo capítulo na segunda Crypto War?

Por José Pina Miranda | 22 Fevereiro 2016 | 8 min. de leitura

Nos últimos dias, a batalha legal entre a Apple e o FBI tem sido um dos temas tecnológicos mais noticiados na comunicação social e discutidos nas redes sociais.

Mas comecemos pelo início. A 2 de Dezembro de 2015, Syed Farook e Tashfeen Malik mataram 14 pessoas e feriram outras 17 num complexo que alberga vários serviços de apoio social, no município de San Bernardino, no Sul da California. Este massacre, investigado pelo FBI como “acto de terrorismo”, foi alguns dias mais tarde reportado pelo Estado Islâmico/ISIS como tendo sido perpetrado por dois “soldados do califado”.

E onde entra a Apple nesta história? No tiroteio que se seguiu, as forças policiais mataram os dois alegados terroristas, mas conseguiram salvar o iPhone 5c (com iOS 9) que pertencia a Syed Farook e que, de acordo com o FBI, pode potencialmente conter informação sobre o planeamento deste e de outros ataques, assim como incluir nomes e contactos de outros terroristas. No entanto, este iPhone, tal como muitos outros dispositivos, tem um PIN de acesso que impede o FBI de lhe aceder.

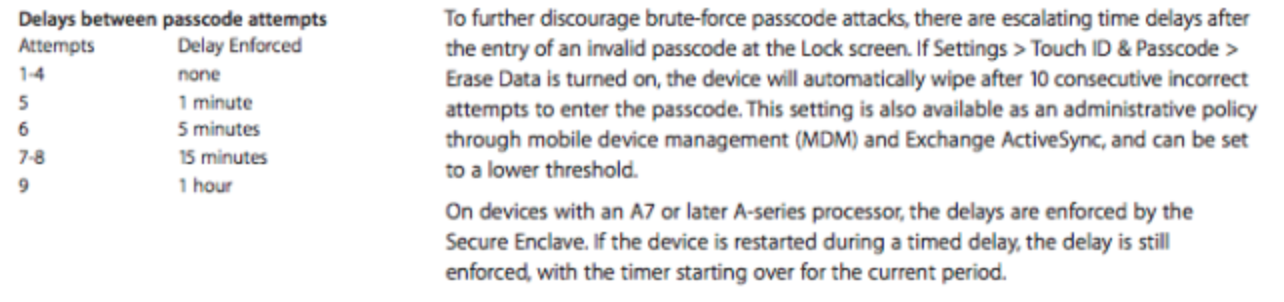

Mas porque é que o FBI não tenta um ataque de força bruta, i.e., porque é que não tenta todas as combinações até acertar com o PIN? Primeiro, ia ter um grande custo, já que na pior das hipóteses teriam que ser tentadas manualmente dez mil combinações (supondo que utiliza o tipo de PIN por omissão – 4 dígitos -; nas últimas versões do iOS é possível configurar um PIN alfanumérico de 6 posições). Segundo, por cada erro no PIN, o software do iPhone aumenta o tempo de espera até que possa tentar novo PIN. Terceiro, ao fim de dez tentativas erradas, o iPhone destrói todos os dados existentes no dispositivo caso essa opção esteja activada.

Embora, por omissão os iPhones não venham com a opção de destruição de dados activa, o FBI não deve querer testar se isso acontece neste dispositivo. Além disso, mesmo nesse caso, a partir da décima tentativa, teria que esperar mais uma hora para efectuar nova tentativa, o que também não é uma boa perspectiva para acesso aos dados em tempo útil – na pior das hipóteses (caso PIN de 4 dígitos) demoraria cerca de 10.000 horas, ou seja cerca de 14 meses -.

O que é que foi pedido à Apple? Numa primeira fase, o Governo norte-americano pediu à Apple para ajudar o FBI a aceder aos dados do telemóvel, mas quando a Apple se recusou, obteve uma ordem judicial que obriga a Apple a cooperar com o FBI.

Essa ordem, ao abrigo da All Writs Act de 1789, intima a Apple a fornecer apoio técnico razoável no acesso aos dados existentes no dispositivo, que se consubstancia no seguinte:

- Ultrapassar ou desactivar a função de auto-destruição de dados (ao fim das 10 tentativas de PIN errado),

- Permitir ao FBI efectuar um ataque de força bruta ao PIN, através de meios electrónicos (pela porta física do dispositivo, Bluetooth, WiFi ou outra), e

- Desactivar o aumento de tempo de espera entre sucessivos testes de PIN.

Adicionalmente, indica que no âmbito do apoio técnico razoável se encontra o fornecimento de uma imagem de software (assinada pela Apple) – i.e., uma nova versão do sistema operativo, já apelidado de FBiOS – que efectue as funcionalidades técnicas identificadas anteriormente e possa ser carregada e executada na RAM do dispositivo específico de Syed Farook, garantindo que não altera o iOS do dispositivo nem os dados nele existentes. Essa imagem de software pode ser carregada no dispositivo, nas instalações do FBI ou nas instalações da Apple.

A ordem judicial termina dizendo que se a Apple não puder cumprir com a mesma, deve apresentar as suas alegações num prazo máximo de 5 dias úteis (prazo entretanto extendido).

Tecnicamente, a Apple consegue cumprir esta ordem judicial? Esta é uma pergunta a que só a Apple sabe responder. Contudo existem indícios que tecnicamente é possível cumprir a ordem judicial:

- Dan Guido da Trail of Bits, apresenta razões técnicas convincentes no seu último artigo;

- Mais importante, a Apple tem protestado contra o cumprimento desta ordem judicial, mas nunca apontou a razão técnica como motivo de não a cumprir;

- Mesmo na página em que apresentam a privacidade e segurança a que os seus dispositivos e produtos obedecem, nunca afirmam taxativamente que não conseguem aceder aos dados no dispositivo. Aliás, a seguinte frase até dá ideia da possibilidade do contrário “We also refuse to add a “backdoor” into any of our products because that undermines the protections we’ve built in.“.

Porque é que a Apple não quer cumprir esta ordem judicial? Tim Cook, CEO da Apple, apresenta os motivos numa carta aberta publicada no site da Apple.

Por um lado, pode-se dizer que teme o efeito “Caixa de Pandora” – uma vez disponibilizada a imagem de software que permite ultrapassar as defesas criptográficas de acesso aos dados de um iPhone específico, essa mesma imagem pode ser utilizada como base (através de reverse engineering, por exemplo) para aceder a outros iPhones pelo FBI e mesmo por outras entidades e Governos (o mero conhecimento de que é possível ultrapassar as defesas criptográficas, levaria a comunidade hacker a tentar chegar a uma solução que duplicasse a imagem de software feita pela Apple) -.

Por outro lado, acha que esta ordem judicial abre um precedente com implicações muito vastas, já que escancara a porta para novas intimações que obriguem a Apple a fornecer software de vigilância para interceptar as mensagens, aceder a dados, indicar a localização ou mesmo aceder ao microfone e câmara do dispositivo sem o conhecimento do seu detentor.

Tim Cook refere ainda que um pedido destes não deve ser efectuado com base no All Writs Act, mas com base em legislação específica que fosse amplamente discutida e tivesse em conta a privacidade e segurança dos utilizadores de dispositivos móveis.

O que é que se pode esperar que aconteça? É imprevisível. Esta é uma nova fase da Crypto War (ver “Segunda Crypto War: batalha ganha pelos pró-segurança“), em que a nova batalha parece ser a tentativa de utilização do All Writs Act para acesso a dados privados, aplicada a um caso concreto que:

- desperta simpatia no público em geral: aceder rapidamente a dados de um dispositivo de um alegado terrorista que pode potencialmente permitir descobrir contactos de terroristas e evitar ataques similares;

- é visto por grande parte da comunidade jurídica e tecnológica como uma oportunidade que os serviços de segurança e os Governos (em especial, FBI e Governo dos EUA, de momento) querem aproveitar para aceder “facilmente” aos dados privados existentes nos dispositivos móveis.

Provavelmente a Apple poderá ir recorrendo até ao Supremo Tribunal, se a decisão dos tribunais “inferiores” for desfavorável às suas pretensões. Mesmo em termos de marketing parece a decisão acertada, em especial para os seus utilizadores a nível mundial (i.e., faz uma afirmação forte de que se nem a um pedido do tribunal norte-americano obedece, muito menos obedecerá a intimações vindas de outras geografias) e, distinguindo-se claramente da concorrência (uma questão similar a esta não se coloca, por exemplo, no Android, porque o mais provável é que nesse caso o FBI acederia rapidamente aos dados, sem necessitar da cooperação da Google).

Contudo, o contrário também pode acontecer – a pressão do público tornar-se determinante para que a Apple se veja obrigada a fornecer o que lhe é pedido pelo tribunal, já que os seus clientes podem não querer continuar a ser utilizadores de dispositivos de uma empresa que não permite aceder a dados que podem prevenir ataques terroristas. Temo que isso venha a acontecer mais tarde ou mais cedo (pode ser que ainda não seja desta vez), mas nesse caso estaremos a colocar em causa a privacidade e segurança do público em geral. Os potenciais e alegados terroristas, assim como os utilizadores mais techies arranjarão sempre um meio de protegerem os seus dados.

Para finalizar, note-se que a carta aberta do Tim Cook não refere que a ordem judicial indica explicitamente que a imagem de software pode ser carregada nas instalações da Apple e também não faz menção às regras que a Apple segue no fornecimento de dados às autoridades norte-americanas (embora tais regras estejam disponíveis). O FBI também não refere que só precisa da Apple porque a imagem de software tem que ser assinada pela Apple para o dispositivo a aceitar (i.e., de nada vale ao FBI investir na criação de uma imagem de software se não tiver a chave privada da Apple para a assinar). Ou seja, ainda pode haver aqui algum espaço para a Apple e FBI chegarem a um acordo, garantindo por exemplo que a imagem de software, assinada pela Apple, nunca deixará as instalações da Apple e estará guardada sob medidas de segurança extremas, reduzindo a praticamente zero a possibilidade dessa imagem de software ser reutilizada pelo FBI ou outras entidades.

Uma coisa é certa. Se a Apple for forçada a fazer o que o Governo quer, vai ser aberta uma porta que não vai poder ser fechada e, não é difícil de antever a concretização do efeito “Caixa de Pandora” e das implicaçoes mais vastas que Tim Cook teme.

Referências:

- Why the FBI’s Order to Apple Is So Technically Clever

- Apple can comply with the FBI court order

- The Obscure 1789 Statute That Could Force Apple to Unlock a Smartphone

- Apple vs. FBI: See who’s taking sides

- Apple vs. FBI: What Opinion Makers Are Saying

- Apple vs. the FBI: An easy explanation

- Apple Encryption Battle With FBI Draws in Silicon Valley Heavyweights

- Apple – A Message to Our Customers

- Apple Legal Process Guidelines – U.S. Law Enforcement